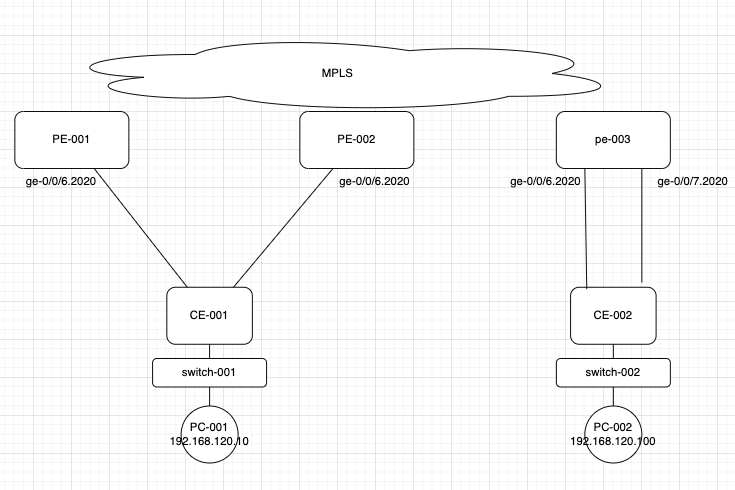

Le multi-homing permet de connecter un customer edge (CE) à plusieurs PE pour assurer ça redondance en évitant les boucles.

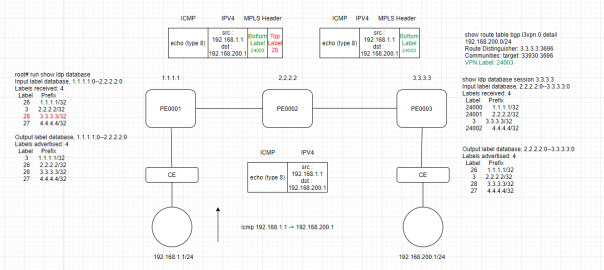

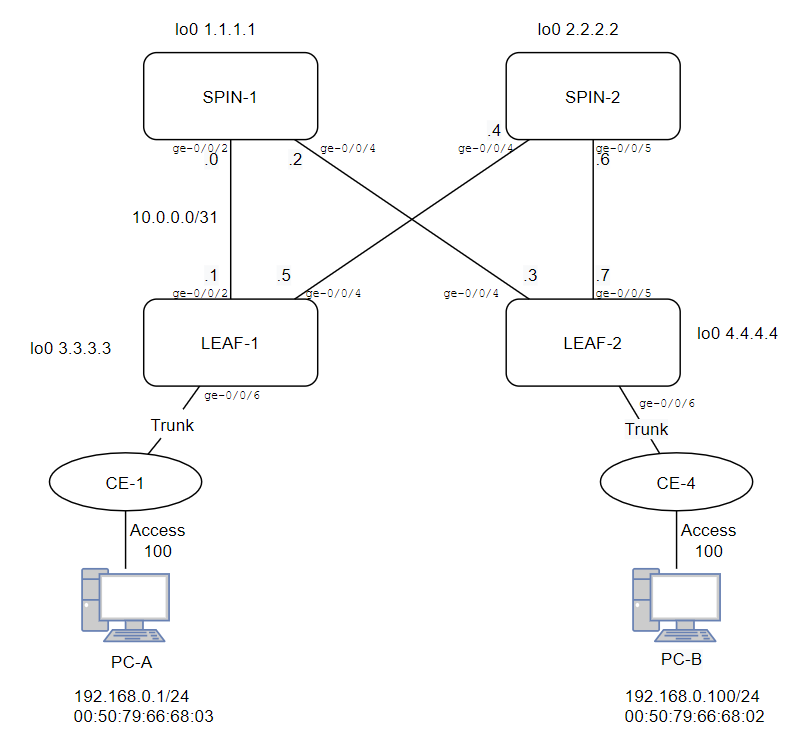

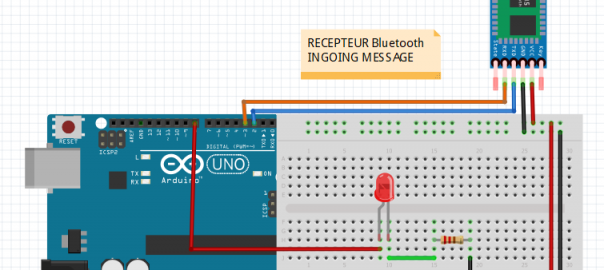

Schéma physique

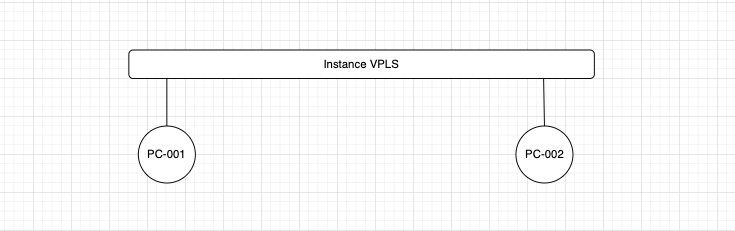

Schéma logique

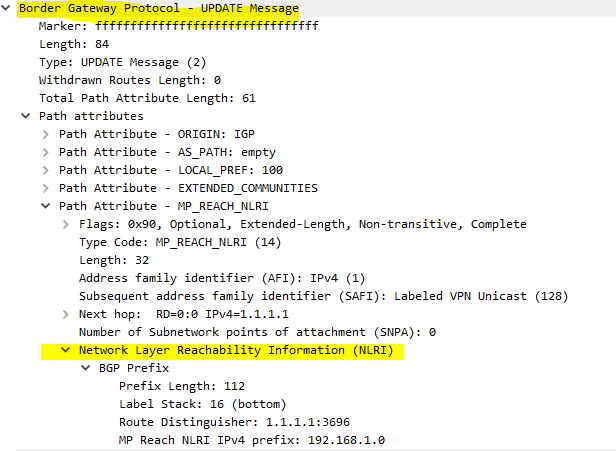

Pour chacun des PE multi-homé à un même CE, il est nécessaire de configurer le même site ID

Les PE vont ensuite établir un pseudowire vers un seul des routeurs PE multi-homé, le routeur PE à l’origine de l’annonce gagnante.

Cela empêche la création de boucle de niveau 2 avec le CE.

Plus la site préférence est haute plus il y aura de chance que le site soit actif, cela influence la localpref des routes

ex : PE-001 sera actif car il a une préférence supérieure au site de PE-002

PE-001 # set routing-instances VPLS-001-FAB protocols vpls site MULTI-HOMING-FAB-A-SITE-A site-preference primary ou PE-001 # set routing-instances VPLS-001-FAB protocols vpls site MULTI-HOMING-FAB-A-SITE-A site-preference 200 PE-002 # set routing-instances VPLS-001-FAB protocols vpls site MULTI-HOMING-FAB-A-SITE-A site-preference backup ou PE-002 # set routing-instances VPLS-001-FAB protocols vpls site MULTI-HOMING-FAB-A-SITE-A site-preference 100Continuer la lecture de Juniper : VPLS Multi-homing