Pour plus de sécurité nous pouvons paramétrer l’authentification EIGRP pour la formation d’une relation de voisinage entre les routeurs faisant fonctionner ce protocole.

L’objectif étant d’empêcher l’ajout d’un nouveau routeur accidentellement ou malicieusement puisque sans la clé partagée il ne sera pas possible à un autre routeur de devenir « voisin » EIGRP et donc de venir corrompre la table de routage.

Je vous mets à disposition comme pour le précédent tuto le lab avec l’adressage des interfaces pré-configurés ici.

Il s’agit d’un lab réalisé sous UnetLab.

Etape 1 : Présentation de l’architecture

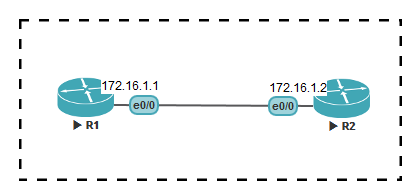

Rien de bien compliqué ici nous avons deux routeur (R1 & R2) qui forme une relation de voisinage eigrp.

Ci-dessous la configuration EIGRP copiée sur les deux routeurs :

router eigrp 1

network 172.16.1.0 0.0.0.3Les routeurs doivent être à la même heure.

Etape 2 : Configuration de la clé sur les routeurs

Nous allons dans un premier temps créer sur les deux routeurs la clé qui fera office de « secret » :

R1(config)#key chain EIGRP-SECRET

R1(config-keychain)# key 1

R1(config-keychain-key)# key-string 1234R2(config)#key chain EIGRP-SECRET

R2(config-keychain)# key 1

R2(config-keychain-key)# key-string 1234Key chain : Création du porte-feuille

Key 1 : Création de la clé numéro 1

Key-string : valeur de la clé

Pour que l’authentification s’effectue il faut que la valeur de la key-string soit la même sur les deux routeurs.

Etape 2 : Mise en place de l’authentification

Nous devons maintenant activer sur les interfaces d’interconnexions des deux routeurs l’authentification :

R1(config)#interface Ethernet 0/0

R1(config-if)# ip authentication mode eigrp 1 md5

R1(config-if)# ip authentication key-chain eigrp 1 EIGRP-SECRET

*Mar 2 12:35:32.853: %DUAL-5-NBRCHANGE: EIGRP-IPv4 1: Neighbor 172.16.1.2 (Ethernet0/0) is down: authentication mode changedOn note que la relation de voisinage EIGRP tombe lorsque nous activons l’authentification. Pour la reconstruire nous devons activer l’authentification sur le second routeur (R2).

R2(config)#interface Ethernet0/0

R2(config-if)# ip authentication mode eigrp 1 md5

R2(config-if)# ip authentication key-chain eigrp 1 EIGRP-SECRET

*Mar 2 12:44:38.279: %DUAL-5-NBRCHANGE: EIGRP-IPv4 1: Neighbor 172.16.1.1 (Ethernet0/0) is up: new adjacencyUne fois l’authentification configurée on valide la remonté des neighbors EIGRP :

R1#show ip eigrp neighbors

EIGRP-IPv4 Neighbors for AS(1)

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 172.16.1.2 Et0/0 12 00:01:10 2000 5000 0 2Avec la commande debug eigrp packets nous pouvons valider que les sessions sont bien authentifiées.

R2#debug eigrp packets

*Mar 2 13:06:02.998: EIGRP: received packet with MD5 authentication, key id = 1

*Mar 2 13:06:02.998: EIGRP: Received HELLO on Et0/0 – paklen 60 nbr 172.16.1.1

*Mar 2 13:06:02.998: AS 1, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0 peerQ un/rely 0/0

En cas de misthmash des clés les logs vous remontrons un message de ce type :

R1#debug eigrp packets

*Mar 6 15:00:44.426: EIGRP: pkt key id = 1, authentication mismatch

*Mar 6 15:00:44.426: EIGRP: Et0/0: ignored packet from 172.16.1.2, opcode = 5 (invalid authentication)

*Mar 6 15:00:44.477: EIGRP: Sending HELLO on Et0/0 – paklen 60

*Mar 6 15:00:44.477: AS 1, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0

Vous trouverez ici le lab complété avec la configuration effectuée dans le tuto :)